Miscela Strategica – Riemerso recentemente con le dichiarazioni di Edward Snowden, il malware Stuxnet sembra più attuale che mai, cosi come i suoi ‘figli’ (Flame e Duqu), le armi digitali a lui ispirate, e le possibili strade costruttivamente diplomatiche da lui aperte. Cosa resta della prima cyber weapon della storia, a quattro anni dalla sua scoperta e dopo le nuove recenti rivelazioni?

CONTESTO – Iniziata da George W. Bush nel lontano 2006 e riconfermata nel 2009 da Barack Obama, l’operazione “Olympic Games” puntava a danneggiare e ritardare gli sviluppi degli impianti nucleari iraniani (partendo dalla base di Natanz). Ovviamente, tutto ciò si svolgeva all’ombra della più totale segretezza, grazie anche alla collaborazione con unità speciali dell’intelligence israeliana.

L’obiettivo fu raggiunto per mezzo di una sofisticata arma informatica: il famigerato Stuxnet. Considerato la prima vera “cyber weapon” della storia, questo strumento rappresentò una novità assoluta nel mondo degli studi strategici e di sicurezza: fu infatti il primo reale attacco cyber studiato per generare una distruzione esterna al dominio digitale, dove il cyberspazio venne utilizzato per compromettere un obiettivo fisico e concreto (impianti d’arricchimento nucleari), particolarmente sensibile per gli equilibri e la stabilità mondiale. Inoltre, Stuxnet fu il primo cyber attack riuscito a danneggiare le infrastrutture di un altro Paese, o il primo di cui il grande pubblico sia venuto a conoscenza.

Nel giugno 2010 il celebre malware fu scoperto per caso dalla società bielorussa VirusBlokAda, senza però che ne fossero subito identificati obiettivi e creatori. Negli anni, numerose ipotesi sono state avanzate sulla questione, ma nessuna prova inconfutabile sembra essere emersa. Accantonata la questione per qualche tempo, solo le recenti dichiarazioni di Edward Snowden (luglio 2013) sembrano aver chiarito i veri responsabili (USA, Israele) e lo scopo dell’operazione (ritardare, seppur non distruggere, i progressi nell’arricchimento dell’uranio in Iran). In particolare, secondo Snowden, il malware fu co-programmato dall’intelligence israeliana e da enti statali statunitensi, quali il Foreign Affairs Directorate della NSA (National Security Agency), incaricato di collaborare con Paesi partner in vari ambiti della sicurezza internazionale (tra cui anche spionaggio e sabotaggio). Ma quanto resta di Stuxnet dopo quattro anni dalla sua scoperta?

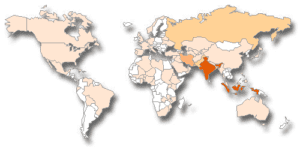

SITUAZIONE ATTUALE – Nuove rivelazioni del novembre 2013 sembrano mostrare che il famoso malware sia ancora operativo: secondo quanto rivelato dalla compagnia di sicurezza informatica Kaspersky, il virus potrebbe essere il responsabile dei recenti attacchi ai danni di alcune centrali atomiche russe. Senza contare il numero crescente di Paesi colpiti, anche se in varie modalità e con diversi gradi di serietà.

Oltre ai nuovi bersagli, a essere particolarmente interessante è una recente notizia sull’origine stessa del virus. Nuovi dettagli sulla “Operation Olympic Games” sembrano mostrare che nel 2007 Stuxnet avesse un gemello, più sofisticato e temibile: VirusTotal. Rendendo visibili i danni causati solo anni dopo, VirusTotal avrebbe potuto avere un effetto ancor più disastroso, anche se meno eclatante. Tuttavia, questa versione originale di Stuxnet fu scartata in favore dell’alternativa maggiormente distruttiva, veloce e decisamente meno “discreta”, probabilmente per un cambiamento di priorità dei creatori stessi.

FONTE D’ISPIRAZIONE: NUOVE ARMI? – Prendendo direttamente o indirettamente esempio da Stuxnet, negli ultimi anni sono state sviluppate altre cyber weapons selettive, considerate varianti dell’originale. Fra queste, Flame e Duqu sembrano aver infettato anche Pakistan, Indonesia e Azerbaijan.

Il malware Duqu aveva come target critical infrastructure di diverse compagnie e Governi in Medio Oriente e Nord Africa, minacciate da furti d’informazioni. Individuato nel 2011 e programmato in un linguaggio mai visto prima, con un altrettanto unico livello di sofisticatezza, i creatori del virus non sono ancora stati ipotizzati. Per quanto riguarda Flame, la sua esistenza fu rivelata nel maggio 2012 dall’Iranian Computer Emergency Response Team (Maher), mentre il virus venne scoperto da Kaspersky (sotto richiesta della International Commuication Union delle Nazioni Uniti, preoccupata per la scomparsa di sensitive information in tutto il Medio Oriente). Flame è uno strumento di spionaggio digitale più che di sabotaggio, anche se non per questo meno significativo: il discendente di Stuxnet è infatti stato identificato come la minaccia più complessa mai scoperta e in grado di ridefinire la nozione “tradizionale” di cyberwar e cyber-espionage.

Ma è ciò che non è stato ancora individuato a preoccupare… o meglio la scarsa sensibilità dei Governi nei confronti delle possibili contromisure derivanti da tali attacchi. Secondo l’esperto di cyber security Eugene Kaspersky, i programmatori «non capiscono che nel cyberspazio qualsiasi cosa tu faccia è un boomerang: ti torna indietro».

FONTE D’ISPIRAZIONE: CAMMINO DIPLOMATICO? – Cosa ha rappresentato (e tuttora rappresenta) Stuxnet per le relazioni internazionali e la geopolitica?

La prima grande implicazione di Stuxnet è un chiaro ripensamento dell’importanza della dimensione digitale nei confronti di quella materiale. Infatti, ritenere il cyberspazio un dominio separato da quello fisico è una scelta anacronistica e dannosa: il vaso di Pandora aperto dalle digital weapons non è certo facile da comprendere, ma da esse potrebbe dipendere il mantenimento della sicurezza nazionale e della pace internazionale. Questi nuovi strumenti digitali di instabilità hanno infatti la potenzialità di generare tutto un nuovo modo di fare politica, di dichiarare guerra e gestire i conflitti.

In secondo luogo, l’attacco agli impianti nucleari iraniani sembrerebbe rappresentare un “act of force” che, secondo la Carta delle Nazioni Unite, violerebbe non solo il diritto internazionale, ma, se riconosciuto come “attacco armato” legittimerebbe un contrattacco iraniano (in nome della legittima difesa e sotto specifiche circostanze). Secondo il Tallin Manual on International Law Applicable to Cyber Warfare (commissionato dal Cooperative Cyber Defense Center della NATO in Estonia), Stuxnet può esser considerato un atto di forza, mentre non è ancora chiaro se possa esser ritenuto un attacco armato. Indipendentemente dai cavilli legali, il caso Stuxnet mostra quindi come il diritto internazionale non sia ancora riuscito a mettersi al passo con gli sviluppi tecnologici che minacciano la stabilità globale. La diplomazia percorre strade mai esplorate prima: la comunità internazionale non può far altro che prendere ispirazione dalla realtà digitale, capirne le opzioni distruttive, ma soprattutto sfruttare quelle costruttive… prima del prossimo Stuxnet.

Patrizia Rizzini Cancarini